Sofortmaßnahmen gegen Krypto-Trojaner

Krypto-Trojaner greifen immer mehr um sich.

So sieht die aktuelle Bedrohungslage aus:

- Im Wochentakt neue Varianten von Krypto-Trojanern: Locky, CryptoWall, TeslaCrypt

- Hohe Infektionsraten

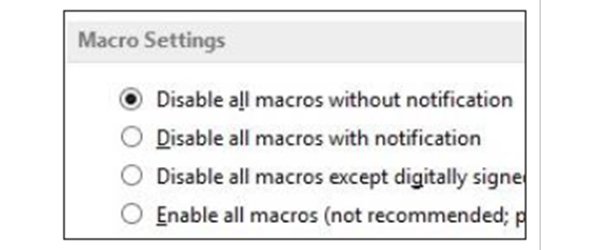

- Verbreitungsmechnismen ändern sich schnell: Office-Dokumente mit Makros, CHM-Dateien, JavaScript, .bat-Dateien

Wie läuft eine Infektion ab?

Beispiel:

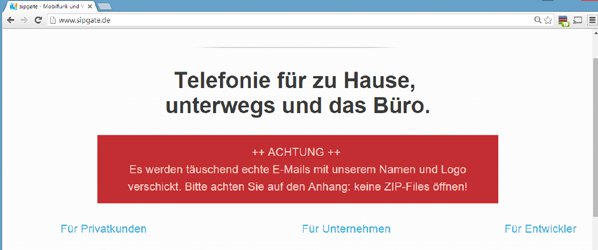

- E-Mail von bekanntem Unternehmen/Kopierer/Paketdienst mit Anhang

- - Anhang enthält Office-Dokument mit Makro

- Makro startet automatisch und

- - fragt eine Liste von Einweg-Webadressen ab

- - lädt von dort eigentlichen Trojaner herunter

- - startet den Trojaner

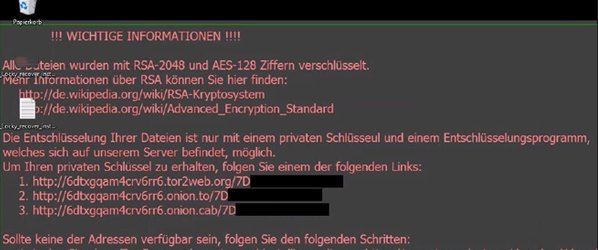

- Trojaner kontaktiert Command&Control Server und

- - sendet ID des lokalen Systems

- - erhält öffentlichen Schlüssel für dieses System

- Trojaner verschlüsselt Dateien bestimmter Typen lokal und auf Netzlaufwerken

- Trojaner löscht Schattenkopien des Betriebssystems

- Nachricht mit Lösegeldforderung wird eingeblendet

Danach kommt die Lösegeldforderung, oft bezahlen die Opfer per Kreditkarte, Paypal oder Bitcoins. Auch Apple Rechner sind nicht mehr sicher, Keranger ist eine der neueren Bedrohungen.

Warum sind die Angriffe so erfolgreich?

- Hochprofessionelle Angreifer

- Nutzung häufig zugelassener Technologien

- Technologisch fortgeschrittene Schädlinge

- Geschicktes Social Engineering

- - Tarnung als Fax

- - Tarnung als Warnung des BKA

- Updates / Patches nicht (zeitnah) eingespielt

- Mangelhaftes Benutzer-/Rechtekonzept

- Mangelhafte Schulung der Benutzer

- Mangelhaftes Backupkonzept

- Administratoren keine IT-Security-Spezialisten

- Sicherheitssysteme nicht vorhanden oder falsch konfiguriert

- Fehlende Netzwerksegmentierung

- Falsche Prioritäten

Was sollte ich sofort machen?

- Backups offline/offsite

- - Backups sind nicht nur Schutz gegen Hardwareausfall

- Patches/Updates zeitnah einspielen

- - Zentrale Verteilung

- - Benutzer ohne Mitspracherecht („später erinnern“)

- Keine unnötigen Benutzerrechte

- - Nur die Rechte, die für die Aufgabe nötig sind

- - Keine Adminrechte

- Keine unnötigen Dateirechte auf Netzlaufwerken

- - Ausnahmen nur für bestimmte Benutzergruppen

- Bewusstsein/Schulung der Mitarbeiter

- - „Welche E-Mails darf ich öffnen?“

- - „Wie kann ich Office-Dokumente empfangen, die ich für meine Arbeit benötige?“

- - „Darf ich meinen USB-Stick oder mein Smartphone am Arbeitsrechner anschließen?

- Endpoint-Virenschutz richtig konfigurieren

- - „Best practices“ der Hersteller befolgen

- - Verhaltenserkennung / Heuristiken

- - Webfilterung

- - Host Intrusion Prevention System

- - Erkennung verdächtiger Kommunikation

- - Whitelisting-Lösungen

- E-Mail-Gateway richtig konfigurieren

- - Virenschutz, SPAM-Schutz, Sandboxing

- - Keine ausführbaren Attachments durchlassen: u.a. Office-Dokumente, JavaScript, VBScript, CHM

- - Mails mit diesen Attachments (auch in Archiven) in Quarantä

- - Prozedur aufsetzen, wie berechtigte Empfänger bestimmte Anhänge empfangen können

- - - Verifizierung des Absenders (Telefonat)

- - - Admins oder Empfänger geben E-Mail frei

- - - oder Absender und Empfänger vereinbaren Passwort in Telefonat und Absender schickt solche Dokumente zukünftig als passwortgeschütztes .zip, das als Dateityp zulässig ist

- Web-Gateway richtig konfigurieren

- - Virenschutz

- - Sandboxing verdächtiger Downloads

- - Command&Control-URLs blockieren

- - HTTPS Scanning

- Firewall/IPS richtig konfigurieren

- - Command&Control-Kommunikation blockieren

- - Nur notwendige Kommunikation zulassen

Was sollte ich langfristig machen?

- Bewusstsein/Schulung der Mitarbeiter

- - Regelmäßige IT-Sicherheitstrainings

- - Überprüfung des Erfolges dieser Maßnahmen

- Segmentierung des Firmennetzwerkes

- - Trennung von Client- und Servernetzen

- - Nur notwendige Dienste zulassen

- - Client Firewall auf Workstations und Servern

- Verschlüsselung von Unternehmensdaten

- - Schützt vor Datendiebstahl

- Security-Analysewerkzeuge einsetzen

- - Infektionen können zukünftig nicht ausgeschlossen werden

- - Im Falle einer Infektion kann damit festgestellt werden

- - - welches System die Quelle der Infektion war

- - - auf welchem Weg die Quelle infiziert wurde

- - - welche Rechner/Ziele im internen Netz infiziert/verschlüsselt/beeinträchtigt wurden

- - Infektionen können schneller eingedämmt werden

- - Lücken in Sicherheitskonzepten können geschlossen werden

- IT Security Best Practices

- - Regelmäßige IT Security Health Checks

- Security als System betrachten

- - Kommunikation und Interaktion von Security-Komponenten wie Firewall, IPS, Verschlüsselung, Endpoint, Web Security, E-Mail Security, Mobile)

- - Automatische Korrelation von Ereignissen

- - Automatische Reaktion bei Infektionen

- -> Sophos Synchronized Security

Referenzen

Quelle: Sophos Webinar "Softortmaßnahmen gegen Krypto-Trojaner

Sofortmaßnahmen gegen Krypto-Trojaner

Technisches Whitepaper zur Ransomware

Informationen zu Locky

Informationen zu aktueller Ransomware

Best Practices gegen Trojaner Troj/DocDl

IT Security DOs und DON'Ts

Schreckxikon

naked security by SOPHOS